|

ГЛАВНАЯ

> Вернуться к содержанию

Вопросы безопасности

Правильная ссылка на статью:

Дементьев В.Е.

Обоснование понятийного аппарата протокольной защиты информационно-телекоммуникационной сети

// Вопросы безопасности.

2016. № 3.

С. 19-29.

DOI: 10.7256/2409-7543.2016.3.19378 URL: https://nbpublish.com/library_read_article.php?id=19378

Обоснование понятийного аппарата протокольной защиты информационно-телекоммуникационной сети

Дементьев Владислав Евгеньевич

кандидат технических наук

докторант, кафедра тридцать два, Военная академия связи

194064, Россия, г. Санкт-Петербург, Тихорецкий проспект, 3

Dement'ev Vladislav Evgen'evich

PhD in Technical Science

Doctoral Candidate at the Department No.32 of the Military Academy of Communications

194064, Russia, Saint Petersburg, ul. Tikhoretskii Prospekt, 3

|

dem-vlad@rambler.ru

|

|

|

Другие публикации этого автора

|

|

|

DOI: 10.7256/2409-7543.2016.3.19378

Дата направления статьи в редакцию:

02-06-2016

Дата публикации:

14-06-2016

Аннотация:

В статье предлагается понятийный аппарат, составляющий основу протокольной защиты информационно-телекоммуникационной сети. Целью работы является разработка исходных теоретических основ протокольной защиты. Путем рассмотрения существующего описания уязвимостей и подходов по оценке защищенности информационно-телекоммуникационных сетей, а также уже известных типов угроз, выявлены их противоречия и недостатки. Предложена классификация и определение понятия протокольного воздействия, приведены некоторые примеры подобных воздействий, а также основные определения, раскрывающие суть этого понятия. в качестве основного метода исследования применяется анализ. Рассмотрены недостатки в терминологическом аппарате существующих нормативных и руководящих документов. Научная новизна заключается в том, что учитывается новый класс уязвимостей и связанных с ними угроз информационно-телекоммуникационной сети. Предлагаемые определения позволяют более детально описать технологические особенности сети и имеющиеся признаки, что, в дальнейшем, позволит разделить ее защиту на информационную и технологическую. Результаты статьи могут быть использованы для дальнейшего развития теоретических основ протокольной защиты информационно-телекоммуникационной сети.

Ключевые слова:

протокольное воздействие, протокольная защищенность, протокольная угроза, обеспечение протокольной защиты, уязвимость протокола, показатель протокольной защищенности, модификация пакетов, скачки маршрутов, технологический трафик, удаленная остановка

Abstract: The paper proposes a conceptual framework forming the grounds of the protocol-based protection of the information and telecommunications network. The purpose of this article is to develop theoretical foundations of the protocol-based protection. Based on a review of the existing descriptions of vulnerabilities and approaches to assessing the security of information and telecommunications networks and the known types of threats the author identifies their contradictions and shortcomings. The author proposes the classification and the definition of the concept of a protocol-based impact, gives some examples of such impacts and the main definitions revealing the essence of this concept. Analysis is the main research method. The author considers the shortcomings of the definitions of the existing normative documents. The scientific novelty lies in the fact that the study considers the new class of vulnerabilities and the related threats to the information and telecommunications network. The proposed definitions help describe the technological peculiarities and the existing features which will hereafter allow dividing its protection into the information and the technological ones. The results of the study can be used for the further development of theoretical foundations of the protocol-based protection of the information and telecommunications network.

Keywords: remote shutdown, technological traffic, improvement of tours, packet modification, protocol vulnerability, protocol-based security index, protocol-based protection provision , protocol-based threat, protocol-based security, protocol-based impact

Введение Открытость и доступность современных информационно-телекоммуникационных систем (ИТКС) сделали их подверженными большому количеству воздействий. В последнее время вектор этих воздействий смещается от воздействия на информацию, как таковую, к воздействию на данные, обрабатываемые ИТКС или используемые ею в процессе своего функционирования. Кроме того, характер и виды воздействий приобретают форму изменения технологических процессов, протекающих в ИТКС, а так же нарушения штатных алгоритмов работы используемых технологий и протоколов, что существенно влияет на эффективность их функционирования.

62 Теоретическая часть

До настоящего времени сложилась следующая система описания угроз [1-10]:

искажение информации, несвоевременность ее доставки;

выявление демаскирующих признаков (ДМП) источников сообщений;

получение семантической информации технической разведкой и уничтожение структурных элементов ТКС высокоточным оружием;

копирование, искажение информации в процессе ее обработки и хранения на станциях (узлах) связи в результате несанкционированного доступа (НСД) к информации агентурно-технической разведки;

нарушение конфигурации коммуникационного оборудования в результате НСД к его операционным системам (ОС);

нарушение правил установления и ведения сеансов связи, использование уязвимых сервисов, а также другие действия, ведущие к отказу в обслуживании санкционированных абонентов, путем осуществления удаленных компьютерных атак на коммуникационное оборудование, серверы и рабочие станции (терминальное оборудование);

копирование, искажение информации, нарушение правил установления и ведения сеансов связи, использование уязвимых сервисов, а также другие действия, ведущие к отказу в обслуживании санкционированных абонентов путем НСД к ОС серверов;

копирование, искажение информации, нарушение правил установления и ведения сеансов связи, использование уязвимых сервисов, а также другие действия, ведущие к отказу в обслуживании санкционированных абонентов путем НСД к ОС рабочих станций (терминального оборудования);

копирование, искажение информации путем НСД к базам данных (БД);

разглашение информации.

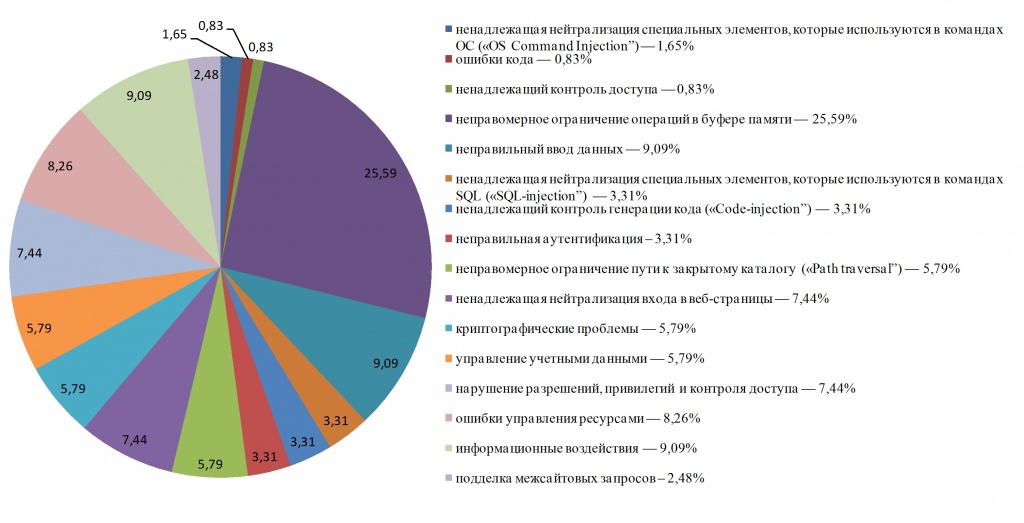

Однако, технологический прогресс, в том числе и в среде злоумышленников, не стоит на месте, постоянно появляются новые угрозы, которые реализуются путем эксплуатации неизвестных ранее или уже использовавшихся уязвимостей. Процесс воздействия своей целью ставит нарушение алгоритмов работы протоколов ИТКС таким образом, чтобы внешних признаков не было бы, сеть функционировала штатно, однако процесс информационного обмена нарушался. В процессе анализа [9-31], среди общих тенденций, которые наблюдаются в эволюции воздействий на ИТКС можно выделить следующие, представленные на рисунке 1.

Как показал анализ нормативных документов [32-60] универсальных критериев защищенности, скорее всего, не существует – они должны определяться для ИТКС, сходных по назначению и архитектуре, тем не менее, имеются и общие черты в обеспечении защиты ИТКС. Существует подход к оценке уровня защищенности ИТКС с позиции надежности и защищенности тех элементов, получив доступ к которым, злоумышленник может нанести наибольший вред [48, 58-60]. Согласно ему, наивысший приоритет в защите ИТКС имеют: защита периметра; разграничение доступа к критичным серверам; защита серверов управления и рабочих станций, которые управляют ИТКС; защита критичных контроллеров ИТКС. Обеспечение их защиты позволяет нивелировать последствия большинства воздействий.

Существует альтернативный подход, рассматривающий типовую топологию ИТКС как совокупность подсистем, сегментированных (в большинстве случаев) посредством межсетевых экранов [46, 61]. Это абонентская сеть передачи данных и транспортная сеть (где проходят технологические процессы; из нее в ряде случаев выделяют самостоятельную сеть, служащую для управления процессами обмена данными).

Рисунок 1 – Актуальные воздействия на ИТКС.

Критерии защищенности ИТКС можно сформулировать так [58-60]:

постоянный контроль соединений между подсистемами, исключение соединений и блокирование сервисов, которые не являются необходимыми для функционирования ИТКС в штатном режиме;

обеспечение максимального уровня безопасности соединений, необходимых для функционирования ИТКС;

регулярный технический аудит элементов и подсетей ИТКС;

документирование инфраструктуры ИТКС, выделение элементов и подсистем, требующих дополнительных уровней защиты;

строгий и непрерывный процесс управления защитой ИТКС;

наличие регламентов, описывающих процессы внесения изменений в инфраструктуру ИТКС и контроль их выполнения.

Для оценки защищенности ИТКС можно применять три критерия [62, 63]: соответствие уровня ИБ ИТКС некому целевому уровню ИБ (характеристика возможных уровней приведена ниже); выполнение принципа “чёрного ящика”, когда исключается любое внешнее воздействие на ИТКС и при этом информация об объекте не покидает её пределов; количество инцидентов.

Характеризуя целевые уровни защиты ИТКС, допускается ссылаться на стандарт IEC 62443-1-1, аналог [63], предлагающий следующие варианты уровней:

уровень ИБ 0 – требования к информационной безопасности отсутствуют;

уровень ИБ 1 – для защиты от случайных или непреднамеренных нарушений (угроз);

уровень ИБ 2 – для защиты от преднамеренных нарушений (угроз) с применением простых средств и минимальных ресурсов, требующих общих навыков и минимальной мотивации;

уровень ИБ 3 – защита от преднамеренных нарушений (угроз) с применением сложных средств и умеренных ресурсов, требующих специфичных для объекта защиты навыков и умеренной мотивации;

уровень ИБ 4 – защита от преднамеренных нарушений (угроз) с применением сложных средств и максимальных ресурсов, требующих специфичных для объекта защиты навыков и максимальной мотивации.

В качестве наиболее важных выделяют следующие меры защиты ИТКС (их принятие одновременно служит критериями): наличие политики ИБ для ДЛ ПУ и эксплуатирующего личного состава ИТКС; идентификация и аутентификация пользователей в ИТКС; регистрация и учет событий для мониторинга и расследования инцидентов; контроль корректности функционирования служб; непрерывность защиты ИТКС.

Для количественной оценки защищенности автоматизированных систем используются подходы на основе модели системы защиты с полным перекрытием, в которой рассматривается взаимодействие области угроз, защищаемой области и системы защиты [32].

Для определения величины защищенности используется формула:

` ` `S=1/(sum_(AAbkinB)(P_(k)L_(k)(1-R_(k)))` , `P_(k)L_(k)in(0;1),R_(k)in(0;1)` ` `. (1)

где – вероятность появления угрозы, – величина ущерба при удачном осуществлении угрозы в отношении защищаемых объектов (уровень серьезности угрозы), – степень эффективности механизма защиты.

На практике получение точных значений приведенных характеристик затруднено, т. к. понятия угрозы, ущерба и эффективности механизма защиты трудноформализуемы. Например, оценку ущерба в результате НСД к информации политического и военного характера точно определить вообще невозможно, а определение вероятности осуществления угрозы не может базироваться на статистическом анализе. Оценка степени эффективности механизмов защиты всегда является субъективной.

К настоящему времени, формальные подходы к решению задачи оценки защищенности из-за трудностей, связанных с формализацией, широкого практического распространения не получили. Значительно чаще используются неформальные классификационные подходы к анализу защищенности. Вместо стоимостных оценок, при построении и анализе неформальных моделей защиты, предполагается, в качестве характеристик, применять категорирование объектов: нарушителей (по целям, квалификации и доступным вычислительным ресурсам), информации (по уровням критичности и конфиденциальности), средств защиты (по функциональности и гарантированности реализуемых возможностей) и т. п. Такой подход не позволяет получать точные значения показателей защищенности, однако дает возможность классифицировать ИТКС по уровню защищенности и сравнивать их между собой.

В современных руководящих документах существуют конкретные требования [32-64], которые должны быть выполнены, чтобы обеспечить необходимый уровень защищенности от воздействий. Однако большинство из них содержит требования по защите информации, при ее обработке в ИТКС, лишь некоторые из них [62] содержат требования по защите самой сети, т.е. алгоритмов ее работы. Однако, данные требования направлены на достаточно специфичную область – АСУ ТП, которая по определению не обрабатывает информацию, а используется как среда управления технологическими процессами. Причем если информацию, передаваемую по сети, защищают криптографическими методами, то данные, характеризующие функционирование ИТКС в реальном времени (сигнализация, информация о составе, структуре и алгоритмах функционирования ее элементов, службах, протоколах, технологиях и т.п.) передаются в открытом виде и всегда будут доступны вследствие открытости архитектуры сети.

Между тем, в настоящее время достаточно часто происходят инциденты, сравнимые по технологии воздействия с вирусом Stuxnet, только в масштабах ИТКС. В процессе проведенных исследований были выявлены некоторые из них:

- Потеря (сброс) пакетов.

- Трафик, адресованный какому-то узлу, пересылается в ту часть сети, которая не может обеспечить его доставку – «слабый узел».

- Через какую-либо часть сети будет пересылаться больше данных, нежели эта сеть способна обработать.

- Большое количество трафика направляется для пересылки через один маршрутизатор, который не способен справиться с возросшим уровнем трафика и будет отбрасывать часть, большинство или все пакеты.

- Данные, адресованные узлу, пересылаются по более длинному пути, чем обычно – «петля».

- Данные передаются по замкнутому маршруту и никогда не будут доставлены – «круг».

- Данные пересылаются через маршрутизатор или сеть, которые не должны видеть эти данные, информация при такой пересылке может просматриваться – «разглашение в процессе обработки».

- Скорость пересылки в сеть изменяется быстрыми темпами, что приводит к значительным вариациям картины доставки пакетов (и может неблагоприятно влиять на работу системы контроля насыщения).

- Сообщения какого-либо протокола сами по себе становятся значительной частью передаваемого через сеть трафика – «флуд пакетов».

- Сообщения протокола маршрутизации сами по себе отнимают слишком много ресурсов маршрутизатора (например, пространства таблиц) – «флуд маршрутизации».

- Данные пересылаются через некий маршрутизатор или сеть, которые являются подставными и могут служить для перехвата или искажения информации.

- Ложные адреса (подмена адресов).

- Воздействие на служебные данные протоколов (маршрутизации, сигнализации и т.п.), которые передаются в открытом виде –«искажение данных».

- Использование ложных служебных сообщений протоколов для нарушения соединений между абонентами или элементами сети – «введение в заблуждение».

- Синтаксические ошибки в заголовках пакетов, обрабатываемых различными протоколами, могут приводить к закрытию или нарушению соединения, нарушению или удалению маршрута, запуску несанкционированной процедуры установления соединения и т.п. – «модификация пакетов».

- Удаление маршрутов приводит к каскадному эффекту, при котором изменения маршрутов распространяются через другие узлы, что приводит к нарушению функционирования работы всей сети – «скачки маршрутов».

- Изменение размера или типа (флаги или код типа) атрибута протокола в пакете так, чтобы они не соответствовали значению атрибута. При изменении флагов эти флаги и код типа могут стать несовместимыми (например, обязательный атрибут будет указан как частный – partial), дополнительный атрибут может быть интерпретирован как обязательный и наоборот. При изменении кода типа атрибут может быть интерпретирован как тип и значение иного атрибута. Это может привести к разрыву соединения – «воздействие на данные заголовка».

- Передача в сети пустого отклика (например, ACK), заставляющего легитимного партнера передавать служебный пакет, в результате чего будет разрываться соединение – «флуд откликов».

- Генерация подставных пакетов в сети со специальным служебным флагом (например, RST), в результате чего узел сети будет разрывать соединение, освобождать связанные с ним ресурсы, удалять все связанные с соединением маршруты и запускать новый процесс выбора маршрутов.

- Большой поток пакетов на определенный порт элемента сети может использоваться как DoS-атака на этот элемент в целом.

- Удаленная остановка (например, Open Collision Dump) выполнения процесса какого-либо протокола заставляет элемент (узел) сети разрывать соединение, освобождать связанные с ним ресурсы протокола, удалять все связанные с соединением маршруты и запускать новый процесс выбора маршрутов – «удаленная остановка».

- Изменение значений таймеров протокола может привести к тому, что один из корреспондентов (элементов, узлов сети) может решить, что соединение не отвечает и разорвать его, освободив ресурсы, удалив связанные маршруты и т. д.

- Использование специально сформированных сообщений (например, ICMP Destination unreachable) для нарушения работы приложений, использующих в своей работе схему «запрос-отклик».

- Создание потока сообщений (например, протокола ICMP), содержащих дезинформацию о недоступности некого хоста и отправленных якобы от имени этого хоста, что приведет к недоступности этого хоста для получателей потока сообщения.

- Изменение специализированных параметров в заголовке пакета одного протокола (например, IP), вложенного в пакет другого протокола (например, ICMP или PIMv2 или PGM или URD) и отправленный по адресу IPv4, что приведет к перезагрузке элемента сети и запуске произвольного кода.

- Использование сети сигнализации SS7 для раскрытия идентификационной информации об абонентах, их местоположении и нарушении их доступности.

- Посылка специально сконструированных ложных посылок (например, ARP ответы) позволит изменить таблицу маршрутизации сетевого элемента сети, что в итоге приведет к прослушиванию сетевого трафика, перехвату и перенаправлению сетевых потоков, сессий, отказу в обслуживании.

- Пересылка ложных пакетов с маршрутной информацией, что позволит изменить таблицу маршрутизации.

- Посылка специально сформированного TCP пакета (с неправильно оформленным заголовком) на открытый порт маршрутизатора вызывает крах ядра, ведущий за собой рестарт устройства.

Таким образом, налицо тенденция расширения пространства угроз, уязвимостей и воздействий, их реализующих. Это приводит к тому, что известные способы и средства защиты не справляются со своими функциями, что подтверждается ростом количества инцидентов информационной безопасности, связанных с ИТКС [9]. Кроме того, расширение пространства угроз не позволяет корректно использовать концепцию контролируемых зон, представляющую объект защиты, как средство обработки информации [10]. Процесс технологического взаимодействия элементов ИТКС между собой, равно как и отдельных ИТКС, не рассматривается, появляющиеся новые виды и способы воздействия не укладываются в рамки известных шаблонов, и, как следствие, не обеспечивается требуемый уровень защищенности. Все это говорит о необходимости разрешения выявленных противоречий,связанных с возникновением новых видов воздействия и отсутствием адекватного терминологического аппарата, позволяющего их описать, а также разработкой новых подходов по защите ИТКС.

В данном случае целесообразно вести речь о введении нового термина – протокольное воздействие. В соответствии с [65] компьютерная атака – целенаправленное несанкционированное воздействие на информацию, на ресурс информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств. Однако, данный термин не учитывает специфики, связанной с воздействием на алгоритмы работы протоколов, тогда под протокольным воздействием предлагается понимать – спланированное целенаправленное воздействие на службы и протоколы информационного обмена, обмена данными, функционального и другого назначения через изменение параметров (формата и назначения) кадров, пакетов, примитивов, операций, служб на различных уровнях эталонной модели взаимодействия открытых систем.

Цель протокольного воздействия – модификация, уничтожение технологических ресурсов (данных), блокирование (перевод во внештатный режим работы) системы защиты, а так же изменение штатного функционирования ИТКС, приводящее к нарушению или блокированию информационного обмена или обмена данными.

Кроме того, для конкретизации понятия протокольное воздействие необходимо уточнить, что понимается в данном случае под объектом воздействия, т.е. какие данные являются целью. Известно определение данных – представление информации или сообщений в виде, подходящем для передачи, интерпретации или обработки с помощью компьютеров[66]. В данном случае, под протокольными (технологическими) данными будем понимать совокупность служебных сообщений, передаваемых в процессе установления или восстановления связи, а так же функционирования ИТКС, содержание заголовков пакетов, кадров, элемента данных интерфейса (IDU), элемента данных службы (SDU), точки доступа к службе (SAP), управляющей информации (ICI), элементов данных протокола (PDU) и т.п., передаваемых в процессе информационного обмена, служебных команд, технологических процедур, регулярных сообщений сетевого оповещения, необходимых для выполнения задач ИТКС по своему предназначению. Тогда технологический трафик – данные, передаваемые в ИТКС между ее элементами в процессе реализации информационного обмена, а так же циркулирующие в ней независимо от обрабатываемой информации и необходимые для установления, восстановления или нормального функционирования технологических элементов ИТКС за определенный период времени.

Известно [37] определение защита информации – деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. В данном случае предлагается уточнить понятие и ввести термин обеспечение протокольной защиты – комплекс научно-методических и практических решений, позволяющий идентифицировать признаки протоколов ИТКС, оценить их информативность, определить уровень протокольной защищенности ИТКС и его пороговое значение, спрогнозировать возможные протокольные воздействия, выбрать, в зависимости от значения показателя протокольной защищенности и возможных протокольных воздействий, оптимальную структуру системы протокольной защиты и наиболее эффективные алгоритмы противодействия протокольным воздействиям на ИТКС с целью поддержания ее нормального функционирования. Тогда протокольная защита ИТКС – деятельность, направленная на предотвращение модификации, удаления или иного воздействия на данные, используемые службами и протоколами ИТКС в процессе функционирования.

Показатель протокольной защищенности ИТКС – количественная характеристика, определяющая уровень требований, предъявляемых к достоверности и целостности данных в процессе функционирования протоколов или служб ИТКС или обмена технологическим трафиком.

Протокольная защищенность ИТКС – способность ИТКС защитить данные в процессе их обработки протоколами ИТКС, чтобы не допустить их несанкционированного изменения.

Известно [67] определение угроза – совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности, конфиденциальности. Предлагается понятие протокольная угроза – уязвимость или совокупность уязвимостей службы и(или) протокола, которые могут стать причиной нарушения достоверности или целостности технологических (протокольных) данных.

Известно [67] определение уязвимость – внутренние свойства объекта, создающие восприимчивость к воздействию источника риска, которое может привести к какому-либо последствию. Предлагается термин уязвимость службы и(или) протокола – свойство (шаг, элемент, переменная) алгоритма функционирования, содержание передаваемых в заголовке кадра, пакета элемента данных интерфейса (IDU), элемента данных службы (SDU), точки доступа к службе (SAP), управляющей информации (ICI), элементов данных протокола (PDU) и т.п., изменение которых может привести к нарушению его штатного функционирования, блокированию информационного или технологического обмена либо других свойств ИТКС.

Известно [68] определение управляющее воздействие – воздействие на объект управления, предназначенное для достижения цели управления. Предлагается ввести термин управляющее воздействие на службу и(или) протокол – воздействие, предназначенное для изменения, корректировки либо восстановления процесса функционирования.

64 Заключение Таким образом, в рамках статьи были рассмотрены новые виды информационных воздействий на ИТКС – протокольные воздействия и предложен соответствующий понятийный аппарат. В дальнейшем предлагается уточнить, расширить и упорядочить исходные теоретические основы протокольной защиты и теоретико-методологическую базу, связанную с понятием протокольного воздействия.

68

Библиография

[1. Коцыняк М. А., Максимов Р. В. Концепция решения проблемы защиты информации в автомати-зированных системах // Системы связи. Анализ. Син-тез. Управление. Выпуск 13. Под ред. В. П. Постюш-кова. – СПб.: Тема, 2004. С. 35-43.

]

[2. Максимов Р. В. и др. Защита информации: Монография. – СПб.: ВУС, 2001. – 348 с.

]

[3. https://software.dell.com/docs/2015-dell-security-annual-threat-report-white-paper-15657.pdf (дата обра-щения 5 марта 2016 года).

]

[4. AFP: Stuxnet worm brings cyber warfare out of virtual world. Google.com (1 October 2010). Retrieved 8 November 2011.

]

[5. Ralph Langner: Cracking Stuxnet, a 21st-century cyber weapon | Video on. Ted.com. Retrieved 8 Novem-ber 2011.

]

[6. Gary Samore speaking at the 10 December 2010 Washington Forum of the Foundation for Defense of Democracies in Washington DC, reported by C-Span and contained in the PBS program Need to Know («Cracking the code: Defending against the superweapons of the 21st century cyberwar», 4 minutes into piece).

]

[7. http://www.securitylab.ru/blog/personal/Business_without_danger/271560.php (дата обращения 05 марта 2016 года).

]

[8. http://lukatsky.blogspot.ru/2016/02/blog-post_17.html (дата обращения 05 марта 2016 года).

]

[9. http://www.ptsecurity.ru/download/PT_Positive_Research_2015_RU_web.pdf. (дата обращения: 15.02.2016).

]

[10. http://www.kaspersky.ru/internet-security-center. (дата обращения: 15.02.2016).

]

[11. US General: Iran's Cyber War Machine 'A Force To Be Reckoned With', Business Insider. Проверено 1 января 2013.

]

[12. U.S. Hacked China Universities, Mobile Phones, Snowden Tells China Press.

]

[13. N.S.A. Breached Chinese Servers Seen as Security Threat.

]

[14. Cyberwar: War in the fifth domain (1 July 2010). Проверено 4 июля 2010.

]

[15. Smith, George. «Iraqi Cyberwar: an Ageless Joke.»SecurityFocus. 10 Mar 2003. Web. 11Oct 2009. . (дата обращения 5 марта 2016 года).

]

[16. Информационная безопасность критически важных объектов. http://www.it.ru.press_center/publications/7353 (дата посещения 5 марта 2016 года).

]

[17. Hancock, Bill. «Security Views» Computers & Se-curity 18 (1999): 553-64. ScienceDirect. Web. 11 October 2009. . (дата обращения 5 марта 2016 года).

]

[18. http://virusinfo.info/showthread.php?t=66818 (дата посещения 05 марта 2016 года).

]

[19. http://www.cnews.ru/news/top/2015-12-21_bekdor_v_oborudovanii_juniper_vzvolnoval_fbr (дата посещения 05 марта 2016 года).

]

[20. http://www.cnews.ru/news/top/raskryt_spisok_zhuchkov_anb_ssha_dlya (дата посещения 05 марта 2016 года).

]

[21. [RFC2119] Bradner, S., "Key words for use in RFCs to Indicate Requirement Levels", RFC 2119, BCP 14, March 1997.

]

[22. [TCPMD5] Heffernan, A., "Protection of BGP Sessions via the TCP MD5 Signature Option", RFC 2385, August 1998.

]

[23. [RFC4271] Rekhter, Y., Li, T., and S. Hares, Eds., "A Border Gateway Protocol 4 (BGP-4)", RFC 4271, January 2006.

]

[24. Н. Малых. Атаки на соединения TCP с помо-щью ICMP-пакетов. http://www.protocols.ru/Security/ICMPagainstTCP.shtml (дата обращения 5 марта 2016 года).

]

[25. Braden, R., Requirements for Internet Hosts-Communication Layers, STD 3, RFC 1122, октябрь 1989. http://www.protocols.ru (датаобращения 05 марта 2016 г).

]

[26. Postel, J., Internet Control Message Protocol, STD 5, RFC 792, сентябрь 1981. http://www.protocols.ru (датаобращения 05 марта 2016 г)

]

[27. Baker, F., Requirements for IP Version 4 Routers, RFC 1812, июнь 1995. http://www.protocols.ru (датаоб-ращения 05 марта 2016 г)

]

[28. Braden, R., Requirements for Internet Hosts-Communication Layers, STD 3, RFC 1122, октябрь 1989. http://www.protocols.ru (датаобращения 05 марта 2016 г)

]

[29. Mogul, J., S. Deering, Path MTU discovery, RFC 1191, ноябрь 1990. http://www.protocols.ru (датаобра-щения 05 марта 2016 г)

]

[30. http://www.cisco.com/support/RU/customer/content/9/97439/cisco-sa-20070124-crafted-ip-option.shtml.

]

[31. Locating mobile phone using signaling system#7/-Tobias Engel, 2008. http://berlin.ccc.de~tobias/25c3-locating-mobile-phones.pdf.

]

[32. ГОСТ Р ИСО/МЭК 15408-2008. Информацион-ная технология. Методы и средства обеспечения без-опасности. Критерии оценки безопасности информационных технологий. В трех частях. http://docs.cntd.ru/document/1200071694. (дата обращения: 15.02.2016).

]

[33. Руководящий документ ГТК России. «Автома-тизированные системы. Защита от несанкциониро-ванного доступа к информации. Классификация ав-томатизированных систем и требования по защите информации». – М.: ГТК РФ, 1992. – 39 с.

]

[34. Руководящий документ ГТК России. Концеп-ция защиты средств вычислительной техники и авто-матизированных систем от несанкционированного доступа к информации. – М.: ГТК РФ, 1992. – 12 с.

]

[35. Приказ Минкомсвязи Российской Федерации от 25.08.2009 № 109 «Об утверждении требований по обеспечению целостности, устойчивости функционирования и безопасности информационных систем общего пользования».

]

[36. Приказ Мининформсвязи Российской Федерации от 27.09.2007 № 113 «Об утверждении требований к организационно-техническому обеспечению устойчивого функционирования сети связи общего пользования».

]

[37. ГОСТ Р 50922-2006. Защита информации. Ос-новные термины и определения.

]

[38. ГОСТ Р 51275-2006. Защита информации. Объ-ект информатизации. Факторы, воздействующие на информацию. Общие положения.

]

[39. ГОСТ Р 53109-2008. Система обеспечения ин-формационной безопасности сети связи общего пользования. Паспорт организации связи по информационной безопасности.

]

[40. ГОСТ Р 53110-2008. Система обеспечения ин-формационной безопасности сети связи общего пользования. Общие положения.

]

[41. ГОСТ Р 53111-2007. Устойчивость функциони-рования сети связи общего пользования. Требования и методы проверки.

]

[42. ГОСТ РВ 51987-2002. Информационная технология. Комплекс стандартов на автоматизированные системы типовые требования и показатели качества функционирования информационных систем. Общие положения.

]

[43. ГОСТ Р ИСО 7498-2-99. Информационная тех-нология. Взаимосвязь открытых систем базовая эталонная модель. Часть 2. Архитектура защиты информации.

]

[44. Руководящий документ ГТК России. Защита от несанкционированного доступа к информации. Тер-мины и определения. – М.: ГТК РФ, 1992. – 13 с.

]

[45. ФСТЭК РФ. Информационное сообщение о банке данных угроз безопасности информации от 6 марта 2015 г. N 240/22/879. http://fstec.ru/normotvorcheskaya/informatsionnye-i-analiticheskie-materialy/956-informatsionnoe-soobshchenie-fstek-rossii-ot-6-marta-2015-g-240-22-879 (дата обращения 05 марта 2016 года).

]

[46. Руководящий документ ГТК РФ. Базовая мо-дель угроз безопасности информации в ключевых системах информационной инфраструктуры (утв. ФСТЭК России 18.05.2007 г.).

]

[47. Руководящий документ ГТК РФ. Общие тре-бования по обеспечению безопасности информации в ключевых системах информационной инфраструкту-ры (утв. ФСТЭК России 18.05.2007 г.).

]

[48. Руководящий документ ГТК РФ. Методика определения актуальных угроз безопасности инфор-мации в ключевых системах информационной инфра-структуры (утв. ФСТЭК России 18.05.2007 г.).

]

[49. Руководящий документ ГТК РФ. Рекомендации по обеспечению безопасности информации в ключевых системах информационной инфраструкту-ры (утв. ФСТЭК России 19.11.2007 г.).

]

[50. Методические рекомендации по организации контроля состояния обеспечения безопасности ин-формации в ключевых системах информационной инфраструктуры Российской Федерации (утв. ФСТЭК России 18.11.2008 г. 246дсп).

]

[51. Положение о Реестре ключевых систем ин-формационной инфраструктуры (утв. приказом ФСТЭК России от 04.03.2009 года №74).

]

[52. Приказ ФСТЭК России №31 от 14.03.2014 г. «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управ-ления производственными и технологическими про-цессами на критически важных объектах, потенци-ально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

]

[53. Информационное сообщение ФСТЭК России от 25.07.2014 №240/22/2748. По вопросам обеспече-ния безопасности информации в ключевых системах информационной инфраструктуры в связи с изданием приказа ФСТЭК России от 14 марта 2014 г. N 31 «Об утверждении требований к обеспечению защиты ин-формации в автоматизированных системах управле-ния производственными и технологическими процес-сами на критически важных объектах, потенциально опасных объектах, а также объектах, представляю-щих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

]

[54. Информационное письмо ФСТЭК России "Об утверждении требований к системам обнаружения вторжений". http://www.iso27000.ru/zakonodatelstvo/normativnye-dokumenty-fstek-rossii/informacionnoe-pismo-fstek-rossii-ob-utverzhdenii-trebovanii-k-sistemam-obnaruzheniya-vtorzhenii. (дата посещения 05 марта 2016 года).

]

[55. ГОСТ Р 56545-2015. Защита информации. Уяз-вимости информационных систем. Правила описания уязвимостей. – М.: Стандартинформ, 2015.

]

[56. ГОСТ Р 56546-2015. Защита информации. Уяз-вимости информационных систем. Классификация информационных систем. – М.: Стандартинформ, 2015.

]

[57. Руководящий документ ГТК России. Времен-ное положение по организации разработки, изготов-ления и эксплуатации программных и технических средств защиты информации от несанкционирован-ного доступа в автоматизированных системах и СВТ. – М.: ГТК РФ, 1992. – 29 с.

]

[58. Руководящий документ ГТК России. Средства вычислительной техники защита от НСД к информа-ции. Показатели защищенности от НСД к информа-ции. – М.: ГТК РФ, 1992. – 18 с.

]

[59. Руководящий документ ГТК России. Защита от НСД к информации. – М.: ГТК РФ, 1999. – 11 с.

]

[60. Руководящий документ ГТК России. Безопас-ность информационных технологий. Критерии оцен-ки безопасности информационных технологий. Вве-дено в действие приказом ГТК РФ от 19.06.2002 года № 187.

]

[61. Руководящий документ ГТК России. СВТ. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации. – М.: ГТК РФ, 1997.

]

[62. ГОСТ Р 56205-2014 IEC/TS 62442-1-1:2009. Сети коммуникационные промышленные. Защищенность (кибербезопасность) сети и системы. Часть 1-1. Терминология, концептуальные положения и модели. Утвержден и введен в действие приказом федерального агентства по техническому регулированию и метрологии от 10 ноября 2014 года № 1493-ст.

]

[63. ISO/IEC 27000:2014. Информационные техно-логии. Методы обеспечения защиты. Системы управ-ления защитой информации. Общий обзор и словарь.

]

[64. ГОСТ Р ИСО/МЭК 17799-2005. Национальный стандарт РФ. Информационная технология. Практи-ческие правила управления информационной без-опасностью.

]

[65. ГОСТ Р 51275-2006. Объект информатизации. Факторы, воздействующие на информацию.

]

[66. ГОСТ Р МЭК 61513-2011. Атомные станции. Системы контроля и управления, важные для без-опасности. Общие требования.

]

[67. ГОСТ Р 53114-2008. Защита информации. Обеспечение информационной безопасности в орга-низации. Основные термины и определения.

]

[68. Сборник рекомендуемых терминов. Выпуск 107. Теория управления. Академия наук СССР. Ко-митет научно-технической терминологии. 1984 г

]

References

[1. Kotsynyak M. A., Maksimov R. V. Kontseptsiya resheniya problemy zashchity informatsii v avtomati-zirovannykh sistemakh // Sistemy svyazi. Analiz. Sin-tez. Upravlenie. Vypusk 13. Pod red. V. P. Postyush-kova. – SPb.: Tema, 2004. S. 35-43.

]

[2. Maksimov R. V. i dr. Zashchita informatsii: Monografiya. – SPb.: VUS, 2001. – 348 s.

]

[3. https://software.dell.com/docs/2015-dell-security-annual-threat-report-white-paper-15657.pdf (data obra-shcheniya 5 marta 2016 goda).

]

[4. AFP: Stuxnet worm brings cyber warfare out of virtual world. Google.com (1 October 2010). Retrieved 8 November 2011.

]

[5. Ralph Langner: Cracking Stuxnet, a 21st-century cyber weapon | Video on. Ted.com. Retrieved 8 Novem-ber 2011.

]

[6. Gary Samore speaking at the 10 December 2010 Washington Forum of the Foundation for Defense of Democracies in Washington DC, reported by C-Span and contained in the PBS program Need to Know («Cracking the code: Defending against the superweapons of the 21st century cyberwar», 4 minutes into piece).

]

[7. http://www.securitylab.ru/blog/personal/Business_without_danger/271560.php (data obrashcheniya 05 marta 2016 goda).

]

[8. http://lukatsky.blogspot.ru/2016/02/blog-post_17.html (data obrashcheniya 05 marta 2016 goda).

]

[9. http://www.ptsecurity.ru/download/PT_Positive_Research_2015_RU_web.pdf. (data obrashcheniya: 15.02.2016).

]

[10. http://www.kaspersky.ru/internet-security-center. (data obrashcheniya: 15.02.2016).

]

[11. US General: Iran's Cyber War Machine 'A Force To Be Reckoned With', Business Insider. Provereno 1 yanvarya 2013.

]

[12. U.S. Hacked China Universities, Mobile Phones, Snowden Tells China Press.

]

[13. N.S.A. Breached Chinese Servers Seen as Security Threat.

]

[14. Cyberwar: War in the fifth domain (1 July 2010). Provereno 4 iyulya 2010.

]

[15. Smith, George. «Iraqi Cyberwar: an Ageless Joke.»SecurityFocus. 10 Mar 2003. Web. 11Oct 2009. . (data obrashcheniya 5 marta 2016 goda).

]

[16. Informatsionnaya bezopasnost' kriticheski vazhnykh ob''ektov. http://www.it.ru.press_center/publications/7353 (data poseshcheniya 5 marta 2016 goda).

]

[17. Hancock, Bill. «Security Views» Computers & Se-curity 18 (1999): 553-64. ScienceDirect. Web. 11 October 2009. . (data obrashcheniya 5 marta 2016 goda).

]

[18. http://virusinfo.info/showthread.php?t=66818 (data poseshcheniya 05 marta 2016 goda).

]

[19. http://www.cnews.ru/news/top/2015-12-21_bekdor_v_oborudovanii_juniper_vzvolnoval_fbr (data poseshcheniya 05 marta 2016 goda).

]

[20. http://www.cnews.ru/news/top/raskryt_spisok_zhuchkov_anb_ssha_dlya (data poseshcheniya 05 marta 2016 goda).

]

[21. [RFC2119] Bradner, S., "Key words for use in RFCs to Indicate Requirement Levels", RFC 2119, BCP 14, March 1997.

]

[22. [TCPMD5] Heffernan, A., "Protection of BGP Sessions via the TCP MD5 Signature Option", RFC 2385, August 1998.

]

[23. [RFC4271] Rekhter, Y., Li, T., and S. Hares, Eds., "A Border Gateway Protocol 4 (BGP-4)", RFC 4271, January 2006.

]

[24. N. Malykh. Ataki na soedineniya TCP s pomo-shch'yu ICMP-paketov. http://www.protocols.ru/Security/ICMPagainstTCP.shtml (data obrashcheniya 5 marta 2016 goda).

]

[25. Braden, R., Requirements for Internet Hosts-Communication Layers, STD 3, RFC 1122, oktyabr' 1989. http://www.protocols.ru (dataobrashcheniya 05 marta 2016 g).

]

[26. Postel, J., Internet Control Message Protocol, STD 5, RFC 792, sentyabr' 1981. http://www.protocols.ru (dataobrashcheniya 05 marta 2016 g)

]

[27. Baker, F., Requirements for IP Version 4 Routers, RFC 1812, iyun' 1995. http://www.protocols.ru (dataob-rashcheniya 05 marta 2016 g)

]

[28. Braden, R., Requirements for Internet Hosts-Communication Layers, STD 3, RFC 1122, oktyabr' 1989. http://www.protocols.ru (dataobrashcheniya 05 marta 2016 g)

]

[29. Mogul, J., S. Deering, Path MTU discovery, RFC 1191, noyabr' 1990. http://www.protocols.ru (dataobra-shcheniya 05 marta 2016 g)

]

[30. http://www.cisco.com/support/RU/customer/content/9/97439/cisco-sa-20070124-crafted-ip-option.shtml.

]

[31. Locating mobile phone using signaling system#7/-Tobias Engel, 2008. http://berlin.ccc.de~tobias/25c3-locating-mobile-phones.pdf.

]

[32. GOST R ISO/MEK 15408-2008. Informatsion-naya tekhnologiya. Metody i sredstva obespecheniya bez-opasnosti. Kriterii otsenki bezopasnosti informatsionnykh tekhnologii. V trekh chastyakh. http://docs.cntd.ru/document/1200071694. (data obrashcheniya: 15.02.2016).

]

[33. Rukovodyashchii dokument GTK Rossii. «Avtoma-tizirovannye sistemy. Zashchita ot nesanktsioniro-vannogo dostupa k informatsii. Klassifikatsiya av-tomatizirovannykh sistem i trebovaniya po zashchite informatsii». – M.: GTK RF, 1992. – 39 s.

]

[34. Rukovodyashchii dokument GTK Rossii. Kontsep-tsiya zashchity sredstv vychislitel'noi tekhniki i avto-matizirovannykh sistem ot nesanktsionirovannogo dostupa k informatsii. – M.: GTK RF, 1992. – 12 s.

]

[35. Prikaz Minkomsvyazi Rossiiskoi Federatsii ot 25.08.2009 № 109 «Ob utverzhdenii trebovanii po obespecheniyu tselostnosti, ustoichivosti funktsionirovaniya i bezopasnosti informatsionnykh sistem obshchego pol'zovaniya».

]

[36. Prikaz Mininformsvyazi Rossiiskoi Federatsii ot 27.09.2007 № 113 «Ob utverzhdenii trebovanii k organizatsionno-tekhnicheskomu obespecheniyu ustoichivogo funktsionirovaniya seti svyazi obshchego pol'zovaniya».

]

[37. GOST R 50922-2006. Zashchita informatsii. Os-novnye terminy i opredeleniya.

]

[38. GOST R 51275-2006. Zashchita informatsii. Ob''-ekt informatizatsii. Faktory, vozdeistvuyushchie na informatsiyu. Obshchie polozheniya.

]

[39. GOST R 53109-2008. Sistema obespecheniya in-formatsionnoi bezopasnosti seti svyazi obshchego pol'zovaniya. Pasport organizatsii svyazi po informatsionnoi bezopasnosti.

]

[40. GOST R 53110-2008. Sistema obespecheniya in-formatsionnoi bezopasnosti seti svyazi obshchego pol'zovaniya. Obshchie polozheniya.

]

[41. GOST R 53111-2007. Ustoichivost' funktsioni-rovaniya seti svyazi obshchego pol'zovaniya. Trebovaniya i metody proverki.

]

[42. GOST RV 51987-2002. Informatsionnaya tekhnologiya. Kompleks standartov na avtomatizirovannye sistemy tipovye trebovaniya i pokazateli kachestva funktsionirovaniya informatsionnykh sistem. Obshchie polozheniya.

]

[43. GOST R ISO 7498-2-99. Informatsionnaya tekh-nologiya. Vzaimosvyaz' otkrytykh sistem bazovaya etalonnaya model'. Chast' 2. Arkhitektura zashchity informatsii.

]

[44. Rukovodyashchii dokument GTK Rossii. Zashchita ot nesanktsionirovannogo dostupa k informatsii. Ter-miny i opredeleniya. – M.: GTK RF, 1992. – 13 s.

]

[45. FSTEK RF. Informatsionnoe soobshchenie o banke dannykh ugroz bezopasnosti informatsii ot 6 marta 2015 g. N 240/22/879. http://fstec.ru/normotvorcheskaya/informatsionnye-i-analiticheskie-materialy/956-informatsionnoe-soobshchenie-fstek-rossii-ot-6-marta-2015-g-240-22-879 (data obrashcheniya 05 marta 2016 goda).

]

[46. Rukovodyashchii dokument GTK RF. Bazovaya mo-del' ugroz bezopasnosti informatsii v klyuchevykh sistemakh informatsionnoi infrastruktury (utv. FSTEK Rossii 18.05.2007 g.).

]

[47. Rukovodyashchii dokument GTK RF. Obshchie tre-bovaniya po obespecheniyu bezopasnosti informatsii v klyuchevykh sistemakh informatsionnoi infrastruktu-ry (utv. FSTEK Rossii 18.05.2007 g.).

]

[48. Rukovodyashchii dokument GTK RF. Metodika opredeleniya aktual'nykh ugroz bezopasnosti infor-matsii v klyuchevykh sistemakh informatsionnoi infra-struktury (utv. FSTEK Rossii 18.05.2007 g.).

]

[49. Rukovodyashchii dokument GTK RF. Rekomendatsii po obespecheniyu bezopasnosti informatsii v klyuchevykh sistemakh informatsionnoi infrastruktu-ry (utv. FSTEK Rossii 19.11.2007 g.).

]

[50. Metodicheskie rekomendatsii po organizatsii kontrolya sostoyaniya obespecheniya bezopasnosti in-formatsii v klyuchevykh sistemakh informatsionnoi infrastruktury Rossiiskoi Federatsii (utv. FSTEK Rossii 18.11.2008 g. 246dsp).

]

[51. Polozhenie o Reestre klyuchevykh sistem in-formatsionnoi infrastruktury (utv. prikazom FSTEK Rossii ot 04.03.2009 goda №74).

]

[52. Prikaz FSTEK Rossii №31 ot 14.03.2014 g. «Ob utverzhdenii Trebovanii k obespecheniyu zashchity informatsii v avtomatizirovannykh sistemakh uprav-leniya proizvodstvennymi i tekhnologicheskimi pro-tsessami na kriticheski vazhnykh ob''ektakh, potentsi-al'no opasnykh ob''ektakh, a takzhe ob''ektakh, predstavlyayushchikh povyshennuyu opasnost' dlya zhizni i zdorov'ya lyudei i dlya okruzhayushchei prirodnoi sredy».

]

[53. Informatsionnoe soobshchenie FSTEK Rossii ot 25.07.2014 №240/22/2748. Po voprosam obespeche-niya bezopasnosti informatsii v klyuchevykh sistemakh informatsionnoi infrastruktury v svyazi s izdaniem prikaza FSTEK Rossii ot 14 marta 2014 g. N 31 «Ob utverzhdenii trebovanii k obespecheniyu zashchity in-formatsii v avtomatizirovannykh sistemakh upravle-niya proizvodstvennymi i tekhnologicheskimi protses-sami na kriticheski vazhnykh ob''ektakh, potentsial'no opasnykh ob''ektakh, a takzhe ob''ektakh, predstavlyayu-shchikh povyshennuyu opasnost' dlya zhizni i zdorov'ya lyudei i dlya okruzhayushchei prirodnoi sredy».

]

[54. Informatsionnoe pis'mo FSTEK Rossii "Ob utverzhdenii trebovanii k sistemam obnaruzheniya vtorzhenii". http://www.iso27000.ru/zakonodatelstvo/normativnye-dokumenty-fstek-rossii/informacionnoe-pismo-fstek-rossii-ob-utverzhdenii-trebovanii-k-sistemam-obnaruzheniya-vtorzhenii. (data poseshcheniya 05 marta 2016 goda).

]

[55. GOST R 56545-2015. Zashchita informatsii. Uyaz-vimosti informatsionnykh sistem. Pravila opisaniya uyazvimostei. – M.: Standartinform, 2015.

]

[56. GOST R 56546-2015. Zashchita informatsii. Uyaz-vimosti informatsionnykh sistem. Klassifikatsiya informatsionnykh sistem. – M.: Standartinform, 2015.

]

[57. Rukovodyashchii dokument GTK Rossii. Vremen-noe polozhenie po organizatsii razrabotki, izgotov-leniya i ekspluatatsii programmnykh i tekhnicheskikh sredstv zashchity informatsii ot nesanktsionirovan-nogo dostupa v avtomatizirovannykh sistemakh i SVT. – M.: GTK RF, 1992. – 29 s.

]

[58. Rukovodyashchii dokument GTK Rossii. Sredstva vychislitel'noi tekhniki zashchita ot NSD k informa-tsii. Pokazateli zashchishchennosti ot NSD k informa-tsii. – M.: GTK RF, 1992. – 18 s.

]

[59. Rukovodyashchii dokument GTK Rossii. Zashchita ot NSD k informatsii. – M.: GTK RF, 1999. – 11 s.

]

[60. Rukovodyashchii dokument GTK Rossii. Bezopas-nost' informatsionnykh tekhnologii. Kriterii otsen-ki bezopasnosti informatsionnykh tekhnologii. Vve-deno v deistvie prikazom GTK RF ot 19.06.2002 goda № 187.

]

[61. Rukovodyashchii dokument GTK Rossii. SVT. Mezhsetevye ekrany. Zashchita ot NSD k informatsii. Pokazateli zashchishchennosti ot NSD k informatsii. – M.: GTK RF, 1997.

]

[62. GOST R 56205-2014 IEC/TS 62442-1-1:2009. Seti kommunikatsionnye promyshlennye. Zashchishchennost' (kiberbezopasnost') seti i sistemy. Chast' 1-1. Terminologiya, kontseptual'nye polozheniya i modeli. Utverzhden i vveden v deistvie prikazom federal'nogo agentstva po tekhnicheskomu regulirovaniyu i metrologii ot 10 noyabrya 2014 goda № 1493-st.

]

[63. ISO/IEC 27000:2014. Informatsionnye tekhno-logii. Metody obespecheniya zashchity. Sistemy uprav-leniya zashchitoi informatsii. Obshchii obzor i slovar'.

]

[64. GOST R ISO/MEK 17799-2005. Natsional'nyi standart RF. Informatsionnaya tekhnologiya. Prakti-cheskie pravila upravleniya informatsionnoi bez-opasnost'yu.

]

[65. GOST R 51275-2006. Ob''ekt informatizatsii. Faktory, vozdeistvuyushchie na informatsiyu.

]

[66. GOST R MEK 61513-2011. Atomnye stantsii. Sistemy kontrolya i upravleniya, vazhnye dlya bez-opasnosti. Obshchie trebovaniya.

]

[67. GOST R 53114-2008. Zashchita informatsii. Obespechenie informatsionnoi bezopasnosti v orga-nizatsii. Osnovnye terminy i opredeleniya.

]

[68. Sbornik rekomenduemykh terminov. Vypusk 107. Teoriya upravleniya. Akademiya nauk SSSR. Ko-mitet nauchno-tekhnicheskoi terminologii. 1984 g

]

Ссылка на эту статью

Просто выделите и скопируйте ссылку на эту статью в буфер обмена. Вы можете также

попробовать найти похожие

статьи

|

|